서버 운영 중 iptables 규칙을 수정할 때 가장 두려운 상황은 SSH 연결이 끊기거나 서비스가 멈추는 것이다. 특히 원격 서버에서 방화벽 설정을 잘못 적용하면 즉시 접속이 차단되어 복구가 어려워질 수 있다. 이러한 문제를 방지하려면 iptables를 중단하지 않고도 설정을 반영할 수 있는 안전한 방법을 이해해야 한다. 이번 글에서는 iptables-save 및 restore, iptables-apply, firewalld 등 실무에서 사용하는 세 가지 방식을 중심으로 정리한다.

목차

iptables가 중단되면 발생하는 문제

iptables 서비스가 중단되거나 잘못된 설정을 적용하면 다음과 같은 문제들이 발생할 수 있다.

- SSH 원격 접속 차단

- 웹, DB, API 등 주요 서비스 중단

- 기존 연결 종료 및 클라이언트 재접속 실패

- 긴급 복구를 위한 콘솔 접속 또는 물리 서버 접근 필요

이러한 상황을 예방하려면 설정 전 백업, 테스트 규칙 적용, 자동 복구 기능 사용이 필요하다.

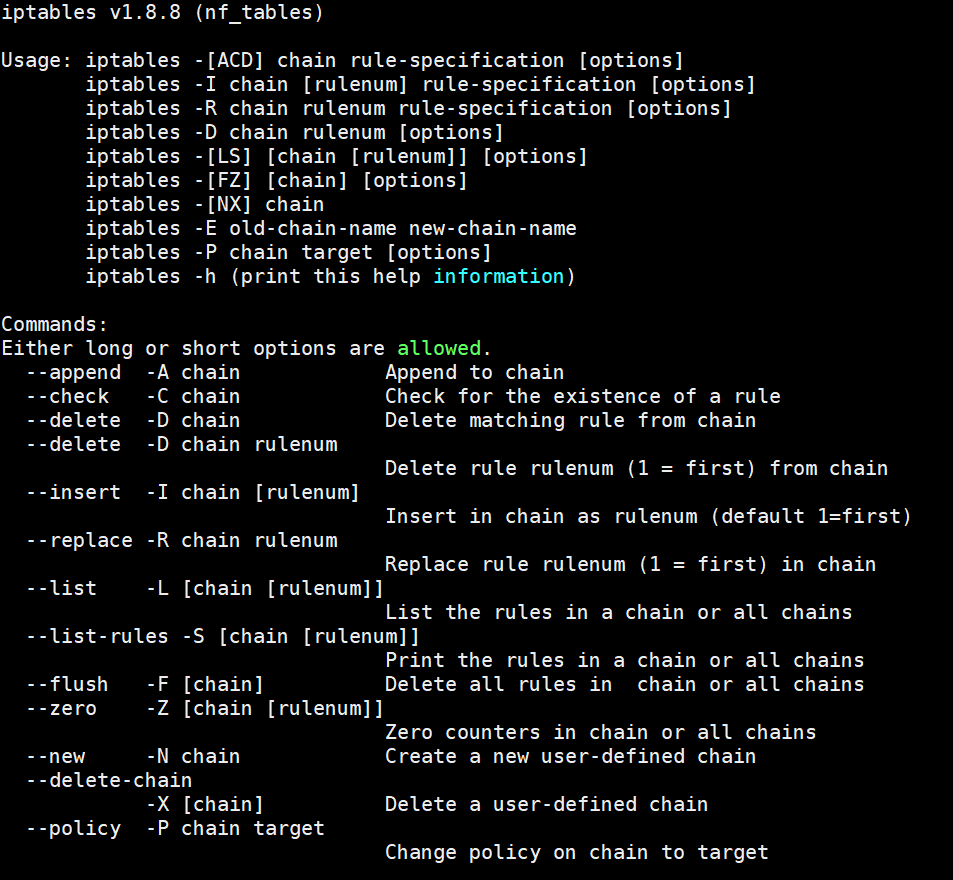

첫 번째 방법: iptables-save와 iptables-restore 활용

iptables-save는 현재 설정을 백업하고, iptables-restore는 중단 없이 규칙을 일괄 적용할 수 있는 명령어다. 기존 연결을 유지하며 빠르게 설정이 반영되므로 안정성이 높다.

사용 예시

- 현재 설정 백업

iptables-save > /etc/iptables.backup

- 새로운 규칙 파일 작성

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

iptables-save > /etc/iptables.rules

- 설정 적용

iptables-restore < /etc/iptables.rules

특징

- 연결 끊김 없이 설정 변경 가능

- 원복이 쉬워 안전성 확보

- 자동화 스크립트에서 자주 사용

두 번째 방법: iptables-apply 명령어 사용

iptables-apply는 변경된 설정을 적용한 후 일정 시간 내에 사용자가 승인하지 않으면 자동으로 이전 설정으로 롤백하는 기능을 제공한다. 실수로 SSH 연결이 끊기는 상황을 방지할 수 있다.

사용 예시

iptables-apply /etc/iptables.rules

또는

iptables-save > /etc/iptables.new

iptables-apply /etc/iptables.new

설정 적용 후 “Accept these changes? (y/N)”라는 메시지가 표시되며 일정 시간 내에 확인하면 적용, 그렇지 않으면 자동으로 롤백된다.

특징

- SSH 차단 방지에 효과적

- 임시 적용 후 승인 방식으로 안전성 높음

- 다만 일부 시스템에서 기본 설치되어 있지 않아 설치 필요

세 번째 방법: firewalld 또는 nftables 사용

CentOS 7 이후 기본 방화벽 관리 도구는 iptables가 아니라 firewalld다. firewalld는 서비스 중단 없이 설정을 적용할 수 있으며, 내부적으로는 nftables 또는 iptables 백엔드를 사용한다.

firewalld 활용 예시

서비스 허용

firewall-cmd --permanent --add-service=http

포트 허용

firewall-cmd --permanent --add-port=443/tcp

즉시 적용

firewall-cmd --reload

장점

- 설정 적용 시 연결이 끊기지 않음

- 영역(zone)을 기반으로 한 정책 관리 가능

- GUI 및 API를 통한 관리도 가능

nftables 전환

최근 리눅스 배포판에서는 iptables 대신 nftables가 기본으로 채택되고 있다. nftables는 트랜잭션 방식으로 규칙 적용이 이루어져 서비스 중단 없이 변경할 수 있다.

실무에서 안전하게 iptables 설정하는 팁

기본 정책은 ACCEPT로 시작

방화벽 설정 중에는 기본 정책을 ACCEPT로 설정해 접속 차단을 방지하고, 설정 완료 후 DROP으로 변경하는 방식이 안전하다.

SSH 접근 허용 규칙 먼저 적용

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

이 규칙이 없다면 설정 중접속이 끊길 위험이 있다.

백업 및 복구 준비 필수

iptables-save > /root/iptables.backup

문제 발생 시 복구

iptables-restore < /root/iptables.backup

테스트 서버에서 먼저 적용

운영 서버에 바로 적용하지 말고 테스트 환경에서 검증한 후 반영하는 것이 안정성을 높인다.

결론

iptables 설정은 서버 보안을 강화하는 과정이지만 잘못 적용하면 연결이 끊기거나 전체 서비스가 중단될 수 있다. iptables-save/restore, iptables-apply, firewalld 또는 nftables 등 중단 없이 적용할 수 있는 방법을 활용하면 안전하게 방화벽을 운영할 수 있다. 적절한 백업과 인증 절차를 병행한다면 실수 없이 안정적인 서버 운영이 가능해진다.